Qu'est ce qui se cache derrière l'expression "menace de l'informatique quantique" ?

Un jour viendra peut-être, connu sous le nom de "jour Q", où la sécurité mondiale telle que nous la connaissons volera en éclat.

Ce pourrait être dans quelques années, dans dix ans ou plus. Mais les scientifiques, les mathématiciens et les gouvernements n'attendent pas sans rien faire que la menace quantique se concrétise.

Le jour Q correspond au jour où un ordinateur quantique sera devenu si puissant qu'il pourrait alors briser les systèmes de cryptage publics qui protègent nos conversations en ligne, nos comptes bancaires et nos infrastructures les plus vitales, causant ainsi des dégâts aux gouvernements et aux entreprises.

La façon dont cette apocalypse numérique se produirait se résume à de simples mathématiques.

Comment cela a commencé

Depuis le début de l'internet, la cryptographie protège nos données et nos conversations en ligne en cachant ou en codant des informations que seule la personne recevant le message peut lire sur des ordinateurs traditionnels.

Dans les années 1970, les mathématiciens ont mis au point des méthodes de cryptage composées de nombres longs de plusieurs centaines de chiffres. La difficulté des problèmes mathématiques était telle qu'il fallait des centaines d'années pour les résoudre si l'on utilisait la bonne taille de paramètre et les bons chiffres.

Pour casser le cryptage, les nombres doivent être divisés en facteurs premiers, ce qui peut prendre des centaines, voire des milliers d'années avec les ordinateurs traditionnels.

La menace d'un décryptage des codes n'était donc pas une grande préoccupation.

Jusqu'en 1994, lorsque le mathématicien américain, Peter Shor, a montré comment il était possible de le faire grâce à un algorithme utilisant un ordinateur quantique alors hypothétique, capable de diviser de grands nombres en leurs facteurs beaucoup plus rapidement qu'un ordinateur traditionnel.

L'essor du quantique

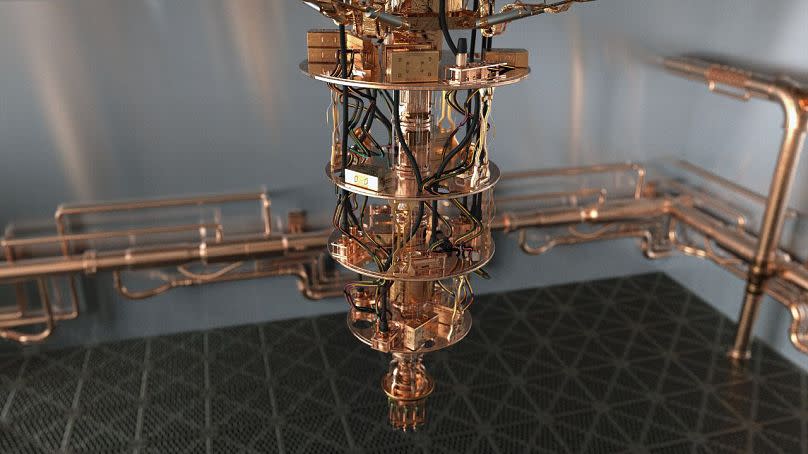

À l'époque, la menace quantique n'était pas encore une préoccupation majeure, mais elle a commencé à devenir un problème quatre ans plus tard, lorsque le premier ordinateur quantique a été construit.

Bien que cet ordinateur - et ceux qui sont en cours de construction - ne soient pas encore assez puissants pour utiliser l'algorithme de Peter Shor pour décrypter les chiffres, en 2015, les agences de renseignement ont déterminé que les progrès de l'informatique quantique se produisaient à une telle vitesse qu'ils représentaient une menace pour la cybersécurité.

À l'heure actuelle, les qubits, les unités de traitement des ordinateurs quantiques, ne sont pas stables suffisamment longtemps pour permettre le décryptage de grandes quantités de données.

Mais des entreprises technologiques telles qu'IBM et Google ont lentement mais sûrement commencé à faire des progrès dans la construction de machines suffisamment puissantes pour offrir les avantages de l'informatique quantique, notamment dans les domaines de la recherche pharmaceutique, de la physique subatomique et de la logistique.

"C'est une question de temps et il s'agit de savoir combien de temps il nous faudra pour disposer d'un grand ordinateur quantique", affirme, à Euronews Next, le Dr Jan Goetz, PDG et cofondateur d'IQM Quantum Computers, une start-up qui construit des ordinateurs quantiques.

S'il faut 30 ans pour construire un ordinateur suffisamment puissant, il y aurait moins de raisons de paniquer car la plupart des données cryptées ne seraient plus pertinentes.

Mais, "si quelqu'un a une idée très intelligente et peut déjà décrypter le code en 3 à 5 ans, la situation est différente", ajoute Jan Goetz.

Qui doit s'inquiéter ?

Les particuliers ne devraient pas s'inquiéter du "Q-Day", car il est probable que peu de personnes possèdent des données très sensibles qui seront encore pertinentes dans les années à venir.

Jan Goetz a indiqué, qu'une fois que la nouvelle technologie sera disponible, les codes de cryptage seront mis à jour sur tous les ordinateurs et téléphones et que "vous ne devriez pas trop vous inquiéter à ce sujet parce que l'industrie s'en chargera".

Mais les gouvernements, les organisations et les entreprises devraient s'inquiéter de la menace quantique.

Il existe un concept appelé "stocker maintenant, décrypter plus tard". Cela signifie que quelqu'un pourrait stocker les données et attendre qu'un ordinateur quantique suffisamment puissant arrive pour les décrypter.

"Les gouvernements, en particulier, collectent des données sur l'internet", affirme le Dr Ali El Kaafarani, fondateur et PDG de la société de cryptographie quantique PQShield.

"Ils stockent des données auxquelles ils ne peuvent pas accéder ou qu'ils ne peuvent pas lire pour le moment, mais ils peuvent les conserver jusqu'à ce que la couche de cryptographie devienne plus faible, jusqu'à ce qu'ils connaissent un moyen de l'attaquer, puis ils la brisent et lisent ces communications", explique-t-il à Euronews Next.

Un monde de cryptographie post-quantique

Les gouvernements n'attendent pas que cela se produise et la communauté cryptographique élabore des méthodes de chiffrement capables de résister à la menace quantique, connues sous le nom de cryptographie post-quantique (CQP).

Cette année, entre mai et juin, la normalisation finale de la CQP sera publiée par l'Institut national américain des normes et de la technologie.

Cela changera la donne, car elle sera disponible sur le marché pour tous les secteurs d'activité.

La législation américaine prévoit que le passage à la CQP se fera entre 2025 et 2033, date à laquelle la chaîne d'approvisionnement cybernétique devra être passée à l'utilisation de la CQP par défaut.

En 2025, les navigateurs web et les mises à jour logicielles devront être sécurisés par défaut au niveau post-quantique s'ils sont vendus aux États-Unis, explique Ali El Kaafarani.

C'est pourquoi certaines entreprises, telles que Google Chrome et Cloudflare, ont déjà commencé à utiliser CQP.

Les normes CQP des États-Unis sont des normes internationales, mais chaque pays a ses propres lignes directrices et les gouvernements collaborent.

Les gouvernements américain, britannique, français, allemand et néerlandais, entre autres, sont tous intervenus et ont produit des livres blancs et des lignes directrices à l'intention de l'industrie pour l'inciter à entamer la phase de transition vers la cryptographie post-quantique, car ils sont conscients qu'il s'agit d'un processus qui prendra du temps.

"Les gouvernements s'occupent de la normalisation des algorithmes afin que nous parlions tous le même langage", indique Ali El Kaafarani, mais c'est la communauté cryptographique qui propose les nouvelles méthodes de chiffrement qui ne sont pas vulnérables aux ordinateurs quantiques.

"La plupart des normes cryptographiques sont élaborées en Europe par des cryptographes européens", ajoute-t-il. La société d'Ali El Kaafarani, basée au Royaume-Uni, a sélectionné quatre méthodes de cryptage pour les intégrer dans les normes américaines.

Une fois mises au point, les méthodes de cryptage sont examinées minutieusement par la communauté cryptographique au sens large, par les gouvernements et par toutes les personnes intéressées par le décryptage des méthodes de cryptage.

"Certaines sont cassées en cours de route. Et c'est là tout l'intérêt du processus, qui consiste à éliminer les méthodes faibles et à conserver les méthodes fortes", précise Ali El Kaafarani.

Mais il n'existe pas de méthode de cryptage ou de sécurité parfaite qui puisse garantir que tout restera sécurisé pour toujours.

"C'est pourquoi la cryptographie est naturellement un domaine en évolution et c'est pourquoi nous devons aller de l'avant et garder un œil sur la façon dont les choses évoluent", conclut-il.

Yahoo Actualités

Yahoo Actualités